Die Kennwortvergabe wird nicht erzwungen

Der GAST-Benutzer im Active Directory (AD) stellt in der Regel ein Standardkonto dar, das oft als “Guest”-Benutzer bezeichnet wird und typischerweise eingeschränkte Rechte besitzt. Dennoch ist es wichtig, ihn besonders zu schützen, da ein unzureichend gesicherter Gast-Account ein Sicherheitsrisiko darstellen kann. Hier sind einige Maßnahmen, die ergriffen werden sollten, um den Gast-Benutzer im Active Directory zu schützen:

Password Not Required Active Directory = ein digitaler Gast bricht in mein digitales Netzwerk ein

1. Deaktivierung des Gast-Accounts

- Standardmäßig deaktivieren: Wenn der Gast-Account nicht benötigt wird, das wird er nicht, sollte er vollständig deaktiviert werden. Dies verhindert, dass unbefugte Benutzer auf das Konto zugreifen.

- Vermeiden der Nutzung des Standard-Gast-Accounts: Der standardmäßig angelegte Gast-Account sollte nicht verwendet werden, sondern es sollten separate, spezifische Gast-Konten für spezifische Zwecke erstellt werden.

2. Passwortsicherheit

- Starkes Passwort für Gast-Konten: Wenn der Gast-Account aktiviert werden muss, muss es nicht, sollte ein starkes, zufälliges Passwort verwendet werden, das regelmäßig geändert wird.

- Passwortablauf erzwingen: Konfigurieren Sie die Passwortablaufrichtlinie, um sicherzustellen, dass das Passwort regelmäßig geändert wird, z. B. alle 30 bis 60 Tage.

3. Zugriffsrechte einschränken

- Minimale Berechtigungen: Der Gast-Account sollte auf minimale Berechtigungen beschränkt werden. Dies bedeutet, dass der Account nur Zugriff auf Ressourcen hat, die unbedingt erforderlich sind.

- Kein Mitglied von Administrator-Gruppen: Der Gast-Account sollte niemals Mitglied von Administrator- oder privilegierten Gruppen (wie „Domain Admins“) sein.

- Zugriff auf Netzwerkfreigaben minimieren: Der Zugang zu freigegebenen Ordnern und Ressourcen im Netzwerk sollte nur auf ein Minimum beschränkt werden, falls der Gast-Account benötigt wird.

4. Überwachung und Auditing

- Aktivieren von Auditing: Alle Aktivitäten des Gast-Accounts sollten überwacht werden. Aktivieren Sie Audit-Logs für den Gast-Account, um verdächtige Aktivitäten zu erkennen.

- Ereignisprotokolle überwachen: Achten Sie auf Anmeldeereignisse, fehlgeschlagene Anmeldeversuche und andere verdächtige Aktivitäten, die mit dem Gast-Account verbunden sind.

- Regelmäßige Überprüfung von Logs: Überprüfen Sie regelmäßig die Ereignisprotokolle, um sicherzustellen, dass keine ungewöhnlichen Aktivitäten mit dem Gast-Account stattfinden.

5. Richtlinien für den Gast-Zugriff

- Zugang nur während festgelegter Zeiten erlauben: Falls ein Gast-Account in einer spezifischen Zeit benötigt wird, richten Sie eine zeitliche Begrenzung ein, die den Zugang nur zu bestimmten Stunden oder Tagen ermöglicht.

- Zugang nur zu bestimmten Geräten: Stellen Sie sicher, dass der Gast-Account nur auf bestimmten Geräten oder IP-Adressen zugreifen kann, wenn dies notwendig ist.

6. Verwendung von Gruppenrichtlinien (GPOs)

- GPO zur Einschränkung des Gast-Kontos verwenden: Verwenden Sie Gruppenrichtlinien, um den Zugriff und die Rechte des Gast-Accounts noch weiter einzuschränken. Zum Beispiel können Sie mit einer GPO verhindern, dass der Gast-Account bestimmte Anwendungen ausführt oder auf bestimmte Ressourcen zugreift.

- Deaktivieren der Passwort- und Kontolockerung: Stellen Sie sicher, dass der Gast-Account nicht zum Sperren von Passwörtern oder Konten führen kann, wenn falsche Anmeldeversuche erfolgen.

7. Zugang durch Multi-Faktor-Authentifizierung (MFA) absichern (falls möglich)

- Wenn der Gast-Account auf bestimmte Ressourcen zugreifen muss, stellen Sie sicher, dass Multi-Faktor-Authentifizierung (MFA) verwendet wird, um zusätzliche Sicherheit hinzuzufügen. Dies könnte besonders bei Gast-Accounts wichtig sein, die Zugriff auf Cloud-basierte oder sensible Systeme haben.

8. Vermeidung der Verwendung von Gast-Konten im öffentlichen Zugriff

- Wenn der Gast-Account für den Zugriff auf öffentliche Bereiche verwendet wird (z. B. für Gäste, die sich zu einer Veranstaltung anmelden), stellen Sie sicher, dass der Zugang auf eine isolierte Umgebung oder virtuelle Maschinen beschränkt wird, um potenzielle Angriffsflächen zu minimieren.

9. Benachrichtigungen und Alarmierung

- Benachrichtigungen bei Anmeldungen: Konfigurieren Sie Alarme oder Benachrichtigungen für alle Anmeldeversuche oder Änderungen am Gast-Account, um verdächtige Aktivitäten sofort zu erkennen.

Password Not Required Active Directory

Man mag all diese Maßnahmen ergriffen haben, aber eine bestimmt vergessen!

Es gibt im Active Directory hin und wieder mal die Situation, das auf Objekten das Attribut userAccountControl=66082 gesetzt ist. In diesem Fall natürlich auch auf das Objekt “GUEST”

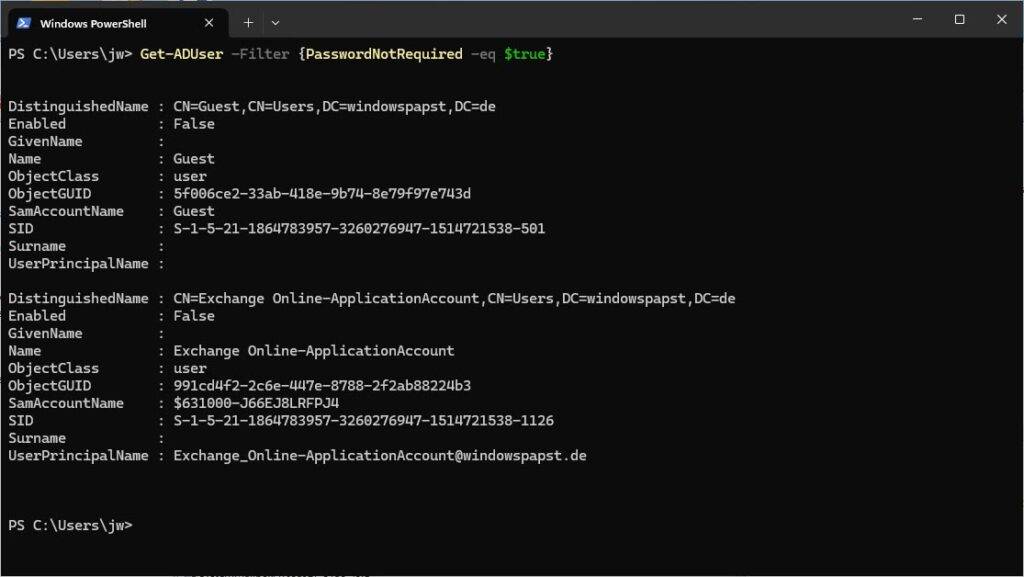

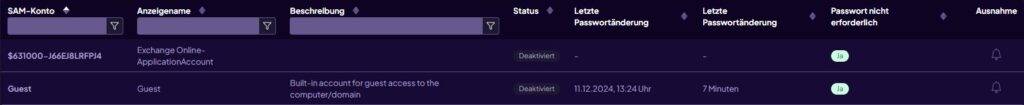

Get-ADUser -Filter {PasswordNotRequired -eq $true}

Bei Vulnerability-Scans kann das auffallen und sehr ärgelich sein. Muss es aber nicht, denn jetzt wisst ihr ja was als letzte Maßnahme noch getan werden muss. Die Einstufung ist bei mittelmäßig, sollte aber behoben werden!

userAccountControl=66082 steht für, das der Account zwar deaktiviert ist aber auch kein Passwort erzwungen bzw. notwendig ist.

Get-ADUser -property userAccountControl -LDAPfilter “(userAccountControl=66082)”

Um das nun zu ändern führt bitte folgenden Befehl aus:

Get-ADUser -Identity Guest | Set-ADUser -PasswordNotRequired $false

Das ändert das Attribut in 66050 und entfernt quasi die alte Richtlinie, dass ein Passwort nicht mehr erzwungen wird in ein Passwort ist nötig.