Wrong Firewall Profile

Einzeln betriebene Domain Controller werden nach dem abgeschlossenem Bootvorgang mit dem Netzwerkprofil Public oder Private angezeigt. Das liegt an einer Reihe von Abhängigkeiten/Informationen die beim Laden des Systems nicht vorlagen.

Würde man aber zwei Domain Controller betreiben und einen davon neu starten, würde sich dieser Domain Controller nach dem Laden des Systems im richtigen Firewallprofil befinden.

Domain Controller Network Profile Public or Privat

Um das Problem beim Betreiben eines einzelnen Domain Controllers zu umgehen, gibt es folgende Lösung.

Gucken wir aber erst einmal hinter die Kulisse. Wenn sich ein Domain Controller im Firewallprofil Private oder Public befindet, werden sich Member der Domäne nach dem Start ebenfalls nicht im Domainprofil wiederfinden.

Sind aber alle Member der Domain im Firewall Domainprofil und der Domaincontroller wird lediglich neu gestartet, ändert sich für die Domainmember hingegen nichts, obwohl der Domain Controller sich dann im Private oder Public Profil befindet.

DNS, LDAP, LDAPs, Ping, RPC funktioniert in allen Firewallprofilen.

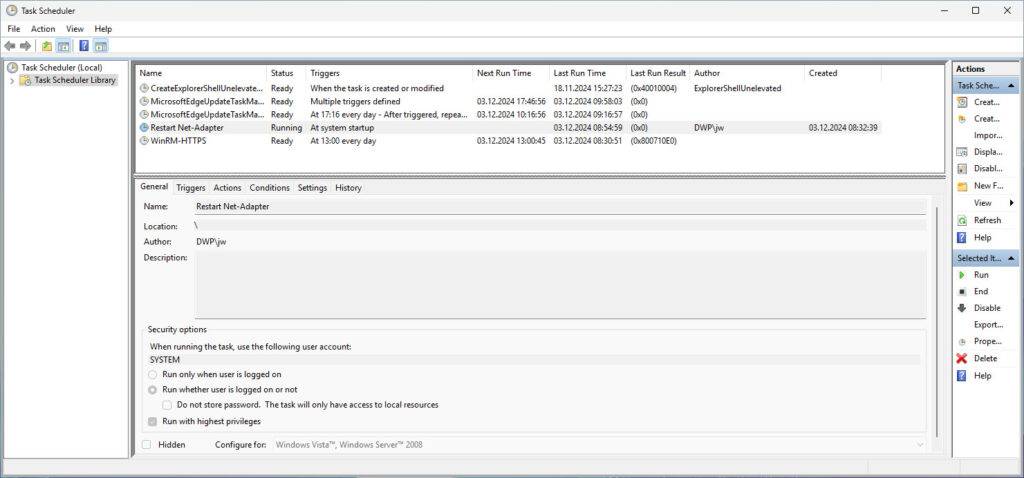

Change Domain Controller Firewall Profile

Der stabilste Weg den Domain Controller nach dem Laden des Systems in das richtige Firewallprofil zu versetzen, ist die Deaktivierung und Aktivierung der Netzwerkkarte. Das Ganze machen wir aber nicht manuell, sondern über einen Task. Der Dienst Network Location Awareness und was es alles gibt, sollte nicht angefasst werden. Auch sollte man die Dienste nicht in ihrer Reihenfolge oder Abhängigkeit manipulieren.

Der Task ist mit wenigen Klicks erstellt und eingerichtet.

Das Skript sieht wie folgt aus und berücksichtigt das Private und Public Firewallprofil.

$NetworkCategory = (Get-NetConnectionProfile | Select-Object -ExpandProperty NetworkCategory)

if ($NetworkCategory -like “P*”) {

Get-NetAdapter | Restart-NetAdapter

}

Download Skript und Export des Tasks

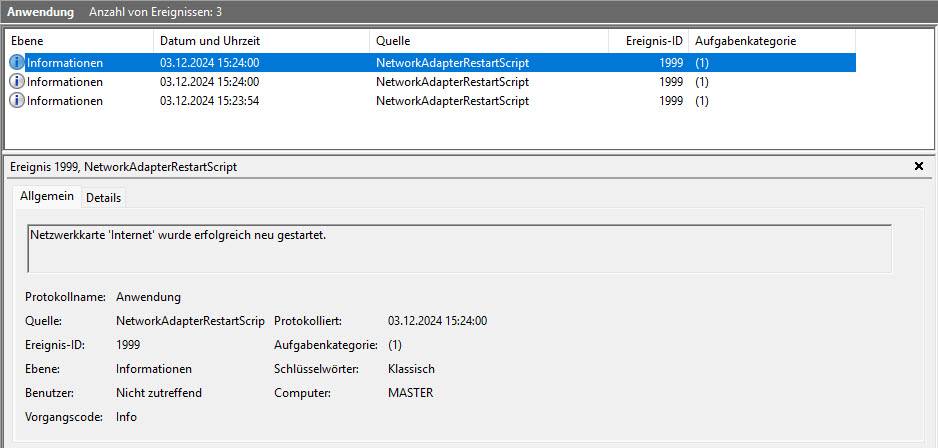

Ein erweitertes Skript mit Event-Logging.

Download erweitertes Skript

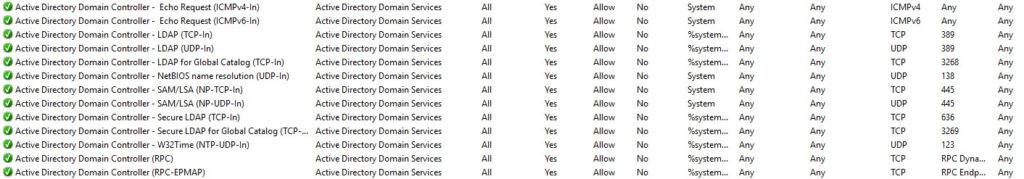

Change Profile from Firewall Display Group Active Directory Domain Services

Wenn ihr sicherstellen wollt, das die oben aufgeführten Dienste die in der Gruppe “Active Directory Domain Services” enthalten sind, lediglich im Domainprofil verfügbar sind, dann führt folgenden Befehl aus:

Get-NetFirewallRule | Where {$_.DisplayGroup -eq “Active Directory Domain Services”} | Set-NetFirewallRule -Profile “Domain”