Group Managed Service Account – Encryption Type

Beim Einsatz von z.B. gMSA-Konten ist es wichtig, das die Kerberosverschlüsselung korrekt konfiguriert und sicher ist. Aktuell gibt es aber ein Problem, welches durch das November Update (CVE-2022-37967 & CVE-2022-38023) (Sicherheitsanfälligkeit in Windows Kerberos bezüglich Rechteerweiterungen) verursacht wird.

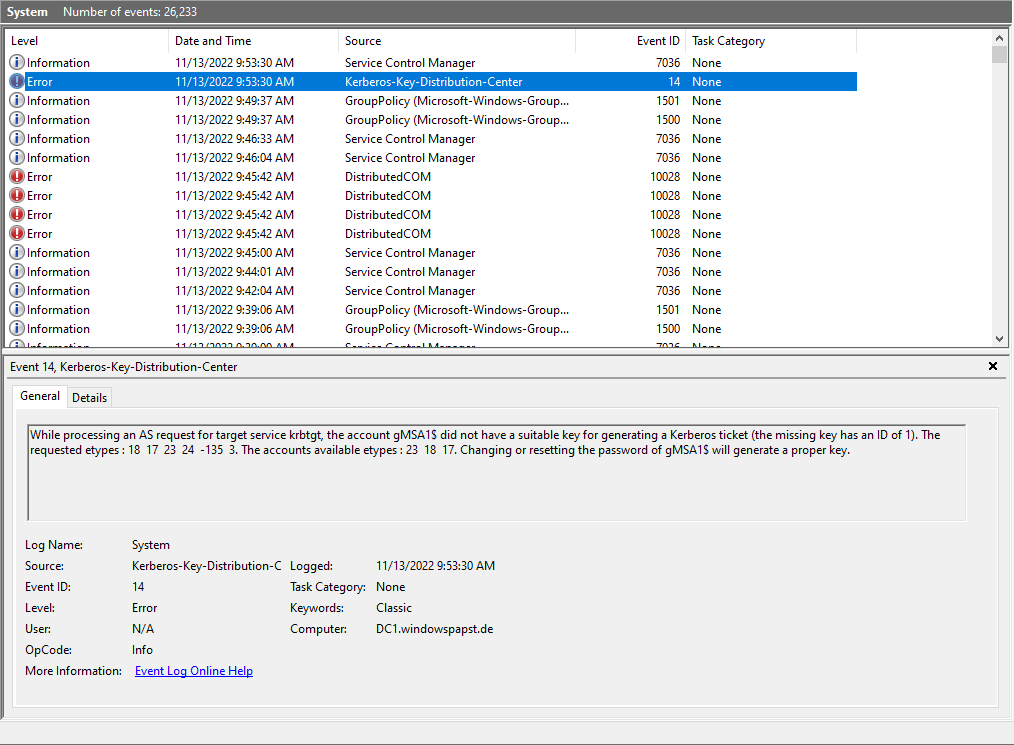

Kerberos Key Distribution Center Error Event ID 14

Error Meldung auf einem Domain Controller:

While processing an AS request for target service krbtgt, the account gMSA1$ did not have a suitable key for generating a Kerberos ticket (the missing key has an ID of 1). The requested etypes : 18 17 3. The accounts available etypes : 23 18 17. Changing or resetting the password of gMSA1$ will generate a proper key.

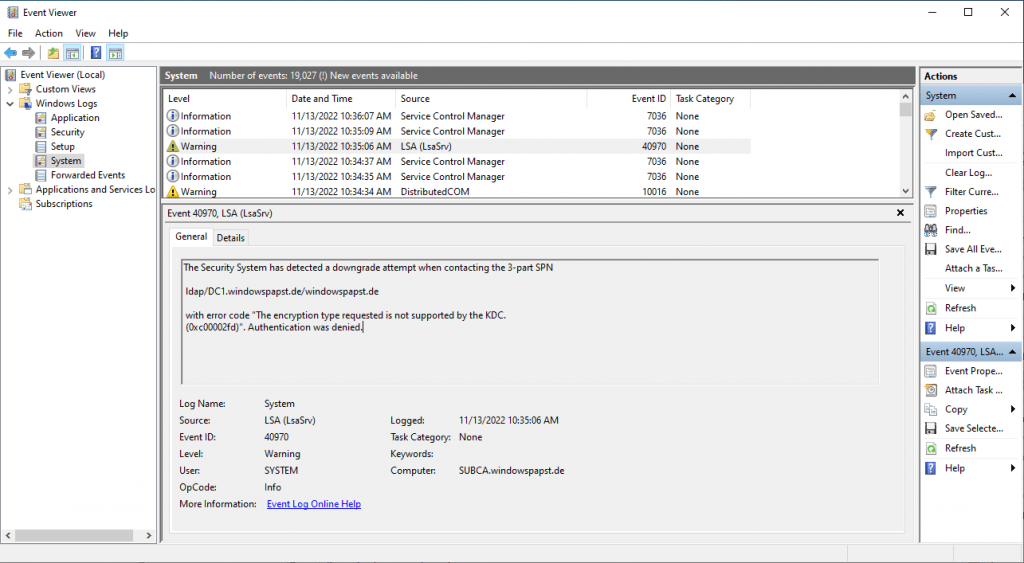

Warnung auf dem Clientsystem:

The Security System has detected a downgrade attempt when contacting the 3-part SPN

ldap/DC1.windowspapst.de/windowspapst.de with error code “The encryption type requested is not supported by the KDC. (0xc00002fd)”. Authentication was denied.

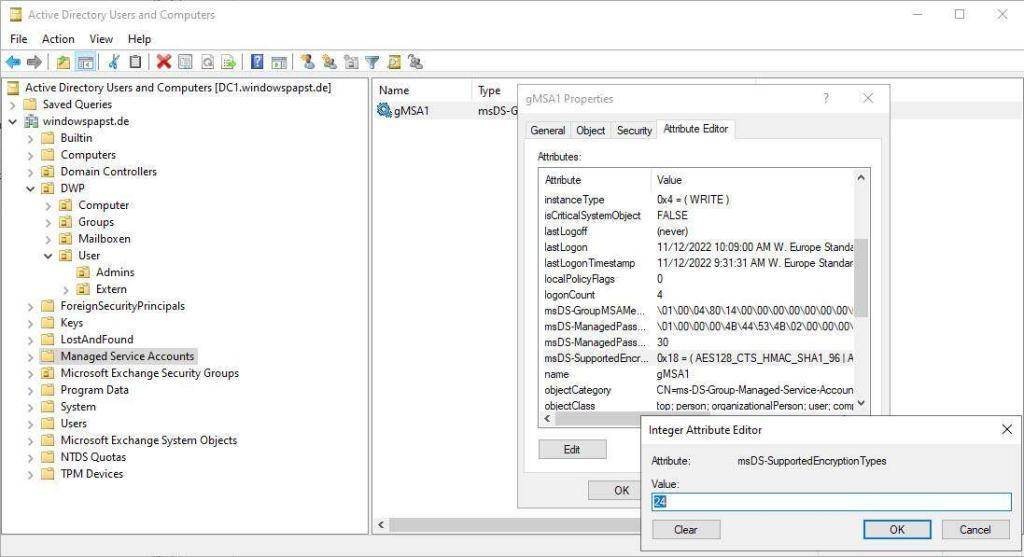

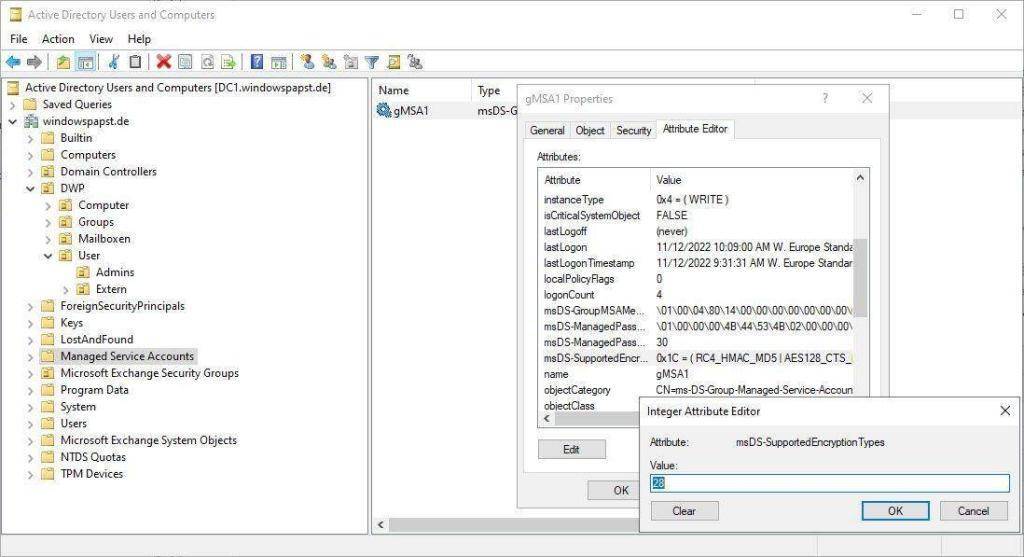

Der Workaround wäre, eine Änderung des Encryption Types am eingesetzten Group Managed Service Account (gMSA). Sollte dieser auf lediglich AES festgelegt sein sowie in diesem Beispiel (Wert 24),

so muss der Wert auf 28 eingestellt werden oder auf keinen Wert (default). So, das mindestens wieder RC4 unterstützt wird. (RC4 unter Kerberos ist nicht abgekündigt)

Eventuell sind auch weitere Accounts oder Gruppen von dem Problem betroffen, wie z.B. die Gruppe Protetced Users oder Maschinen (IIS) die z.B. ebenfalls auf nur AES (Encryption Type 16 -> 0x10 (AES256 only)) oder (Encryption Type 18 – > 0x18 (AES128, AES256)) eingestellt sind.

Known Issues November 2022

Microsoft ist das Problem mittlerweile bekannt und empfiehlt bei Problemen folgenden Key auf den DCs einzupflegen:

reg add “HKLM\SYSTEM\CurrentControlSet\services\kdc” /v ApplyDefaultDomainPolicy /t REG_DWORD /d 0 /f

Es gibt noch 2 weitere Schlüssel die in diesem Fall eine Rolle spielen könnten:

reg add “HKLM\SYSTEM\CurrentControlSet\services\kdc” /v KrbtgtFullPacSignature /t REG_DWORD /d 0 /f

reg add “HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters” /v RequireSeal /t REG_DWORD /d 0 /f

Ein Kommentar

Die Kommentare sind geschlossen.