Sicherheitsstandards E-Mail Provider

Auch die Provider haben sich mittlerweile von den alten Sicherheitsstandards verabschiedet und gehen neue Wege.

Fehlermeldungen:

Your Administrator has blocked this Version of Outlook.

Ihr Microsoft-Exchange-Administrator hat die Outlook-Version, die Sie verwenden, blockiert.

Wer heute noch Windows 7 mit Outlook 2010 einsetzt und z.B. Kunde bei Freenet, GMX etc. ist, der wird wohl keine E-Mails mehr abrufen oder versenden können, sofern das System nicht auf TLS 1.2 eingestellt ist.

Ein Leser hat sich gemeldet und mir sein Problem geschildert.

Windows 7 Outlook 2010 TLS1.2

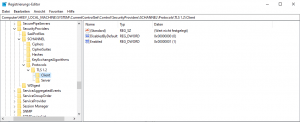

Folgende Einstellungen sollten am System vorgenommen werden, damit die Kommunikation mit dem Provider wieder funktioniert. Vorausgesetzt wird, das KB3140245 installiert ist. Das sollte in den meisten Fällen der Fall sein. Aber trotzdem bitte einmal überprüfen. Alternative könnt ihr aber auch das Tool IIS Crypto von Nartac nutzen, um die TLS-Einstellungen unter Windows 7 anzupassen. Danach bitte den Computer einmal booten.

Windows 7 Outlook 2010 TLS1.2

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

“DefaultSecureProtocols”=dword:00000a00

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\

Internet Settings\WinHttp]

“DefaultSecureProtocols”=dword:00000a00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\

Protocols\TLS 1.2\Client]

“DisabledByDefault”=dword:00000000

“Enabled”=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

“SchUseStrongCrypto”=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]

“SchUseStrongCrypto”=dword:00000001

Für den direkten Import könnt ihr die Datei hier herunterladen und mit einem Doppelklick importieren.

SHA256: 04E3BB4AB487F5B351EF7DB80E6E8625D2D89EBBB6B9C4E283D87081AE416C14

TLS 1.2 WIndows 7 Outlook 2010

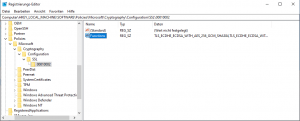

Cipher Suiten bei Bedarf anpassen

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 : Recommend ECDSA Certificates, Elliptic Curve

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 : Recommend ECDSA Certificates, Elliptic Curve

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 : Secure RSA Certificates, Elliptic Curve

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 : Secure RSA Certificates, Elliptic Curve

TLS_ECDHE_ECDSA_WITH_AES_256_CCM : Recommend ECDSA Certificates, Elliptic Curve

TLS_ECDHE_ECDSA_WITH_AES_128_CCM : Recommend ECDSA Certificates, Elliptic Curve

TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305 : Secure RSA Certificates, Elliptic Curve

TLS_ECDHE_ECDSA_WITH_ARIA_128_GCM_SHA256 : Recommend ECDSA Certificates, Elliptic Curve

TLS_ECDHE_PSK_WITH_AES_256_GCM_SHA384 : Recommend, Elliptic Curve

TLS_DHE_PSK_WITH_AES_128_GCM_SHA256 : Recommend

TLS_DHE_PSK_WITH_AES_256_GCM_SHA384 : Recommend

TLS_DHE_DSS_WITH_AES_256_GCM_SHA384 : Recommend

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 : Secure RSA Certificates RDP

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 : Secure RSA Certificates RDP

TLS_RSA_WITH_AES_256_GCM_SHA384 -Weak RSA Certificates RDP

Die Ciphers können direkt hier heruntergeladen und mit einem Doppelklick importiert werden.

SHA256: 3BF7B58BC1DC22A8A2D56F59BBF2B31E4C4CC54F44AD4601DDEFAE3C6BFEF8AB

SSL Crypto

https://www.der-windows-papst.de/2021/09/04/recommended-cipher-suites-2022/