Exchange Backend Zertifikat erneuern

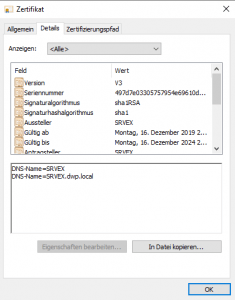

Exchange Zertifikat Backend tauschen. Das Backend Zertifikat läuft nach der Installation eines Exchange Servers 5 Jahre und ist ist mit dem Signaturalgorithmus sha1RSA signiert. Das ist für manche Unternehmen mit Sicht auf die PCI-Konformität oder unter Beachtung der Vorgaben von NIST nicht akzeptabel. Vielleicht ändert Microsoft das auch in Kürze. Und Microsoft hat es mit diesem KB5006983 geändert.

Exchange Zertifikat Backend tauschen

Das Backend Zertifikat kann entweder über den IIS selbst oder über die MMC von der internen PKI beantragt werden.

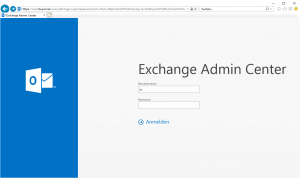

Sobald das Backend Zertifikat abgelaufen ist oder sogar fehlt, ist eine Anmeldung an OWA und ECP zwar möglich, aber die Seite bleibt leer (weiß), es wird kein Inhalt angezeigt.

Auch Outlook wird beim Öffnen einen Hinweis ausgeben in Form einer Meldung, dass das Zertifikat entweder nicht gültig, oder der Name nicht stimmig ist.

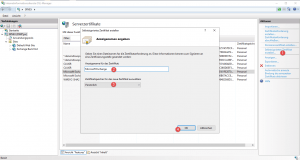

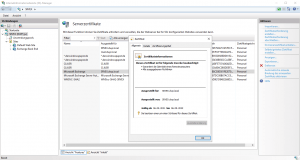

Für die Erstellung oder Erneuerung startet man den IIS und navigiert zu Aktionen und erstellt ein selbstsigniertes Zertifikat wie gezeigt. Der Anzeigename ist der Friendlyname.

Das Zertifikat wurde sofort erstellt und es existiert erst einmal. Es ist noch nichts passiert.

Das neu und selbstsignierte Zertifikat unterscheidet sich in einem Punkt vom vorherigem, es enthält keinen NetBIOS Namen*. Das ist nicht schlimm, aber auch aus diesem Grund erstelle ich persönlich das neue Zertifikat lieber über die MMC und lasse es mir von der internen PKI unterschreiben.

Das hat den Vorteil, das wenn eure Umgebung zum Beispiel mit einem tenable Scanner auf Schwachstellen geprüft wird, dieses Zertifikat nicht negativ auffallen wird. Für einen Schwachstellenscanner ist jedes selbst-signierte Zertifikat ohne bekannten Herausgeber (Zertifikatskette) erst einmal nicht vertrauenwürdig.

Exchange Backend Zertifikat Bindung

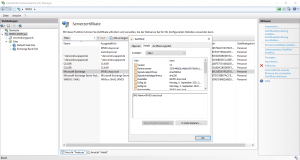

Sobald das Zertifikat erstellt wurde oder vorliegt, muss es noch an den Port 444 (default) gebunden werden. Das Backend Zertifikat wird für die verschlüsselte Kommunikartion mit dem Frontend (Default Web Site) benötigt. Das Frontend übernimmt für den Client die Kommunikation mit dem Backend. Es ist also kein direkter Zugriff für den Client auf das Backend möglich.

Die Bindung erfolgt wie sonst auch über den Punkt Bindungen. Wichtig ist, das kontrolliert wird, das die Option SSL erforderlich aktiviert ist.

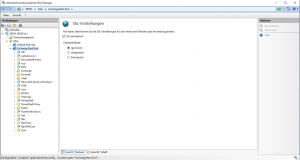

Das neue Zertifikat ist somit an den Dienst IIS gebunden. Es sind keine weiteren Bindungen an Protokollen wie SMTP,POP,IMAP etc. notwendig. Dafür gibt es ein separates TLS-Zertifikat, dieses beninhaltet in der Regel auch die Subject Alternative Names wie z.B. Autodiscover, SMTP und Mail für den Loadbalancer.

New Exchange Certificate per Powershell

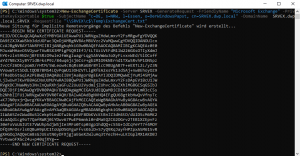

Per Powershell lässt sich der Request für die interne PKI wie folgt erstellen.

New-ExchangeCertificate -Server SRVEX -GenerateRequest -FriendlyName “Microsoft Exchange” -PrivateKeyExportable $true -SubjectName “c=DE, s=NRW, l=Essen, o=DerWindowsPapst, cn=SRVEX.dwp.local” -DomainName SRVEX.dwp.local,SRVEX –RequestFile “\\SRVEX\c$\Temp\ExchangeCert.txt”

Per Powershell lässt sich das selbstsignierte mit Alternative Names wie folgt erstellen:

New-ExchangeCertificate -KeySize 4096 -PrivateKeyExportable $true -SubjectName “cn=srvex.dwp.local” -DomainName srvex.dwp.local,srvex -FriendlyName “Microsoft Exchange”

Im Anschluß sollte das alte Zertifikat gelöscht werden.

Remove-ExchangeCertificate -Thumbprint 2952e407725416043b216dbad5f81362131e7375

Zur Kontrolle ob alles richtig erstellt und konfiguriert ist:

Get-ExchangeCertificate | where {$_.Status -eq “Valid” -and $_.IsSelfSigned -eq $true} | Format-List FriendlyName,Subject,CertificateDomains,Thumbprint,NotBefore,NotAfter

*New-ExchangeCertificate -IncludeServerFQDN -IncludeServerNetBIOSName