Manuelle Systemhärtung

Wer einen Standalone-Server betreibt, ohne Domänenmitgliedschaft, kann folgende Maßnahmen zur Härtung des Systems umsetzen. Die am häufigsten Protokolle und Ports, die für die Verbreitung von Malware ausgenutzt werden, sind

- Remote Desktop Protocol TCP/3389

- SMB TCP/445,135,139

- Windows Remoteverwaltung/Powershell TCP 80,5985,5986

- Windows Management Instrumentation durch dynamische DCOM Ports

Malware hat kein Gewissen und kennt auch keine Grenzen. Wenn möglich sollten diese Ports eingehend blockiert werden.

Härtung von Endpunkten

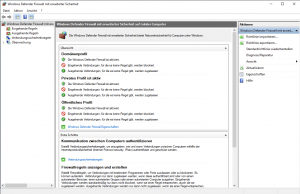

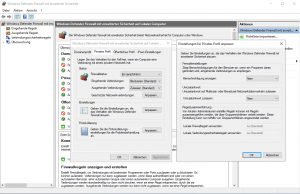

Als erstes sollte man damit anfangen die Firewall zu konfigurieren. Folgende Einstellungen sollten wenn möglich gesetzt werden.

Maßnahmen an der Firewall

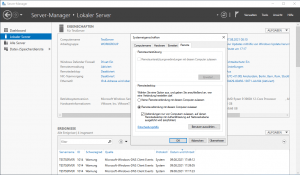

Firewall für alle Profile aktivieren:

Firewallprotokollierung einschalten.

Firewall Unicast und Benachrichtigung deaktivieren.

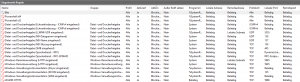

Eingehende Ports blockieren inkl. der Powershell.

%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe

%SystemRoot%\SysWOW64\WindowsPowerShell\v1.0\powershell.exe

Maßnahmen am Remote Desktop Protocol

Die Absicherung von RDP ist wichtig, da das RDP-Protokoll sehr häufig im Fokus der Angreifer steht. Wenn die Möglichkeit besteht, sollte man RDP erst gar nicht zulassen, aber das ist sehr schwierig umzusetzen.

Aktivieren den NLA (Network Level Authentication) Modus.

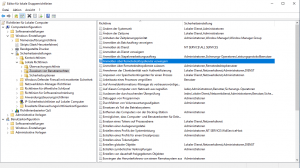

Zugriffsbeschränkungen gesteuert durch die lokalen Richtlinien. Hier sollte überlegt werden, ob es Sinn macht, hoch-privilegierter Benutzer einzuschränken.

Lokale Konten

Der Default-Administrator sollte deaktiviert und ein neuer lokaler Admin (localAdmin) angelegt werden. Auch sollte ein RDP-User angelegt werden, der ausschließlich für Remoteverbindungen eingesetzt wird. Dieser wird dann Mitglied der Gruppe “Remotedesktopbenutzer”. Der Server sollte auch nur von dem neuen lokalen Admin und Sicherungsoperator heruntergefahren werden dürfen.

Der Sperrbildschirm sowie die Leerlaufzeiten bei Remotedesktopsitzungen sollten auch eingestellt werden.

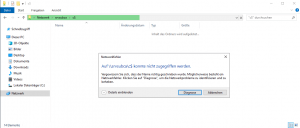

Administration versteckter Freigaben

Die Deaktivierung der versteckten Freigaben sollte in Betracht gezogen werden. Einige Ransomware-Varianten suchen gezielt danach. Dieser Registryschlüssel deaktiviert die hidden Shares.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]

“AutoShareServer”=dword:00000000

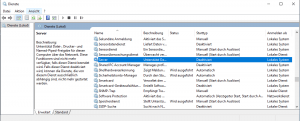

Alle Datei- und Druckerfreigaben auf nicht verfügbar setzen. Das geht, indem man den Dienst “Server” deaktviert. Das sollte aber gut überlegt sein, und hängt natürlich von der Daseinsberechtigung des Servers ab.

Deaktivierung von SMBv1

Sollte aus welchen Gründen auch immer das schwache SMBv1 Protokoll aktiv sein (Dienst installiert), dann sollte es umgehend deaktiviert/deinstalliert werden.

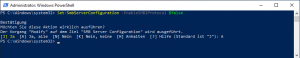

Der Powershellbefehl dazu lautet:

Get-SmbServerConfiguration | Select EnableSMB1Protocol

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Windows Remotemanagement

Falls WinRM nicht benötigt wird, kann das auch über die Powershell deaktiviert werden. In diesem Artikel zeige ich, wie WinRM komplett zurückgebaut werden kann.

Disable-PSRemoting -Force

Schutz von Anmeldedaten

Klartextkennwörter sollten immer vermieden werden. Es sollte überprüft werden ob WDigest deaktiviert ist. Ab Server 2012 R2 ist WDigest standardmäßig deaktiviert. Dieser Key deaktiviert WDigest.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest]

“UseLogonCredential”=dword:00000000

Dieser Eintrag löscht die Anmeldedaten 30 Sekunden nach dem Abmelden aus dem Speicher.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]

“TokenLeakDetectDelaySecs”=dword:00000030

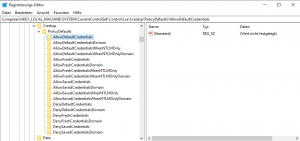

Unter diesen Pfaden sollten keine Applikationen eingetragen sein, wenn doch, dann dürfen diese Klartextkennwörter in den Speicher ablegen.

HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Credssp\PolicyDefaults

Ein Kommentar

Die Kommentare sind geschlossen.