Wofür braucht man die administrativen Freigaben?

Die administrativen Freigaben sind versteckte Freigaben (C$, Admin$), und der Admin nutzt diese, für den Remotezugriff auf alle angeschlossenen Datenträger. Die Admin Freigaben werden automatisch vom System erstellt.

Zur Risikominimierung von Malware, sollten die administrativen Freigaben entfernt werden. Alle anderen manuellen erstellen Freigaben bleiben nach der Deaktivierung erhalten.

Administrative Freigaben deaktivieren

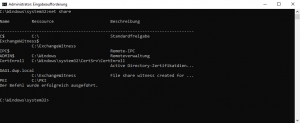

Die Ausgangsituation ist, das der Zugriff auf die administrativen Freigabe des Servers SRVSubCA aktuell noch möglich sind.

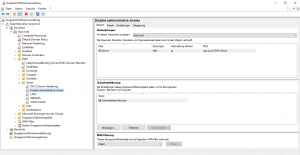

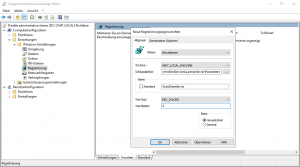

Zur Deaktivierung der versteckten administrativen Freigaben erstellen wir ein Gruppenrichtlinienobjekt mit folgenden Einstellungen.

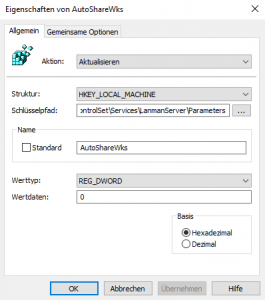

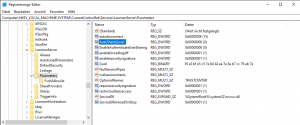

Geregelt wird das Ganze über einen einfachen Registryeintrag. Für Server und Client gibt es zwei unterschiedliche Einträge.

Der Eintrag für einen Client.

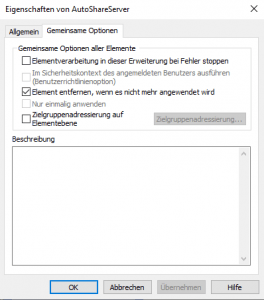

Zusätzlich sollte die Option “Element entfernen, wenn es nicht mehr angewendet wird” aktiviert werden.

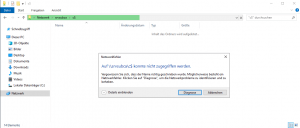

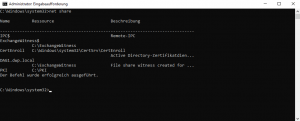

Nachdem die neue Richtlinie angewendet wurde, ist ein Zugriff auf die Datenträger mittels der versteckten Freigaben nicht mehr möglich.

In der Registry wurde zur Deaktivierung folgender Eintrag gesetzt. Damit der Key aktiv wird, muss der Server oder der Client neu gestartet werden.

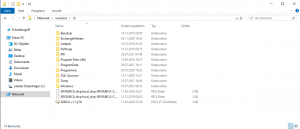

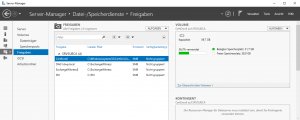

Hier noch einmal der Beweis, das die manuellen erstellten Freigaben erhalten bleiben.

Achtung bei Domaincontrollern

Bitte niemals versuchen die Freigabe IPC$ Domaincontroller in irgendeiner Form aufzuheben, denn diese Ressource kann nicht gelöscht werden. Über IPC$ (Named Pipes) wird SYSVOL und Netlogon erreicht! Auch die Replikation (Remote Procedure Call) ist davon abhängig. Wobei SYSVOL und Netlogon keine versteckten Freigaben sind.

Optional

DriveLetter$ = Zugriff auf ein Volume

Admin$ = Zugriff bei Remoteverwaltung

IPC$ = Kommunikation zwischen Programmen oder Diensten

Netlogon$ = Domaincontroller

SYSVOL = Domaincontroller

Print$ = Zugriff bei Remoteverwaltung

Fax$ = FaxServer

Ein Kommentar

Die Kommentare sind geschlossen.