SAN Zertifikate mit Keytool erstellen

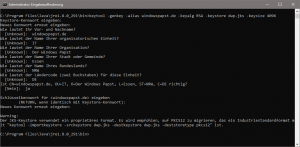

Zuerst erstellen wir uns einen privaten und öffentlichen Schlüssel. Der private Schlüssel wird dabei mit einem Passwort geschützt und sicher in einem Keystore abgelegt.

Der Keystore heißt dwp.jks. Das Kennwort muss mindestens 6 Zeichen lang sein.

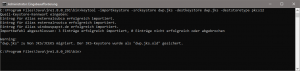

keytool -genkey -alias windowspapst.de -keyalg RSA -keystore dwp.jks -keysize 4096

Anschließend wird einem empfohlen, den Keystore in ein PKCS12 Format zu konvertieren. Das machen wir aber erst später.

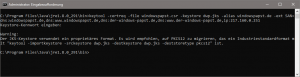

Als nächstes erstellen wir einen (SAN) Zertifikatsrequest der im Anschluss mithilfe des privaten Schlüssels signiert wird. Ein SAN-Zertifikat ist für mehrere Domains oder IP-Adressen gültig.

keytool -certreq -file windowspapst.csr -keystore dwp.jks -alias windowspapst.de -ext SAN=dns:windowspapst.de,dns:www.windowspapst.de,dns:der-windows-papst.de,dns:www.der-windows-papst.de,ip:217.160.0.251

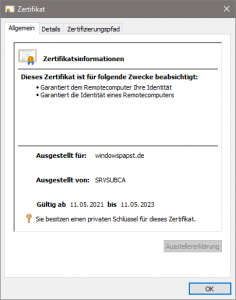

Der erstelle Request muss nun von einer öffentlichen CA (Zertifizierungsstelle), gerne auch über SSL247, signiert werden. In meinem Test-Fall mache ich das über meine interne CA.

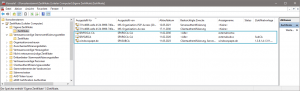

Nachdem dieser signiert wurde, müssen wir das neue Zertifikat in den Keystore importieren. Man muss darauf achten, das dies mit dem selben Alias (windowspapst.de) geschieht.

Zum Abschluss importieren wir wie oben beschrieben das eigentliche Zertifikat.

keytool -import -trustcacerts -alias windowspapst.de -file “windowspapst.cer” -keystore “dwp.jks”

Ist das geschehen, kann der Keystore z.B. zur Anbindung an einen Tomcat eingesetzt werden.

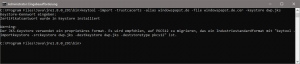

Convert JKS to PKCS12

Wer will kann den .JKS Keystore nun in das Format PKCS12 konvertieren und danach in .p12 (PFX) umbenennen. Es gibt auch Tools wie z.B. den Keystore-Explorer oder XCA die beim Konvertieren durchaus nützlich sein könnten.

keytool -import -trustcacerts -alias windowspapst.de -file windowspapst.de.cer -keystore dwp.jks

Nachdem der Keystore dwp.jks in dwp.p12 umbenannt wurde, kann dieser auch unter Windows importiert und z.B. im IIS eingesetzt werden.

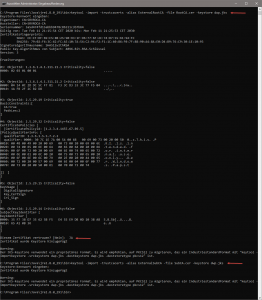

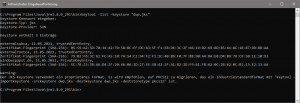

JKS Keystore öffnen

Wer will der kann sich die gesamte Chain (Zertifikatskette) im JKS Keystore mit diesem Befehl anzeigen lassen. Wir sehen das Root- und Sub-Zertifikat der öffentlichen CA sowie den eigentlichen privaten Schlüssel von unserem Zertifikat.

keytool -list -keystore dwp.jks

https://www.der-windows-papst.de/2021/05/11/san-zertifikat-mit-openssl-fuer-apache/

Ein Kommentar

Kommentare sind geschlossen.