Alternate Service Account (ASA) in Active Directory

Kerberos ist das Standard-Authentisierungsprotokoll welches leider noch immer nicht von allen Diensten automatisch verwendet wird. Damit das funktioniert und kein Client ein Fallback auf NTLM machen muss setzen wir an dieser Stelle auf den ASA Account. Was sich genau dahinter verbirgt wisst ihr ja bereits, wenn nicht dann gibt es hier was zu lesen.

Configuring ASA (Alternate Service Account) for Kerberos authentication on all of the CAS

Ich hatte schon einmal etwas dazu geschrieben aber nicht so detailliert in der Umsetzung wie hier jetzt.

Und so richten wir das für einen Exchange-Verbund ein.

Zuerst prüft man ob überhaupt ein ASA existiert

Get-ClientAccessService -IncludeAlternateServiceAccountCredentialStatus | fl name, altern*

Alternate Service Account (ASA) in Active Directory erstellen

New-ADComputer -Name SRVEX-MSXASA -AccountPassword (Read-Host ‘Enter password’ -AsSecureString) -Description ‘Alternate Service Account credentials for Exchange’ -Enabled:$True -SamAccountName SRVEX-MSXASA

Den Verschlüsselungstyp AES256 Bit setzen

Set-ADComputer SRVEX-MSXASA -add @{“msDS-SupportedEncryptionTypes”=”28”}

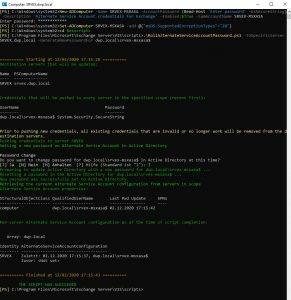

Den ASA Account dem ersten Exchange Server zuweisen und Kennwort ändern JA

cd $exscripts

.\RollAlternateServiceAccountPassword.ps1 -ToSpecificServer SRVEX.dwp.local -GenerateNewPasswordFor dwp.local\srvex-msxasa$

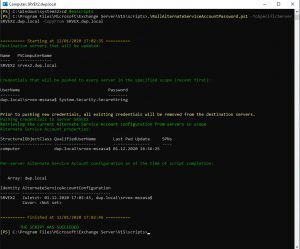

Auf jedem weiteren Exchange wird die Konfiguration vom ersten Exchange kopiert

cd $exscripts

.\RollAlternateServiceAccountPassword.ps1 -ToSpecificServer SRVEX2.dwp.local -CopyFrom SRVEX.dwp.local

Prüfen ob die benötigten SPNs vorhanden sind

setspn -F -Q http/mail.dwp.local

setspn -F -Q http/autodiscover.dwp.local

Die Service Principal Names für den ASA Account erstellen

setspn -S http/mail.dwp.local dwp.local\SRVEX-MSXASA$

setspn -S http/autodiscover.dwp.local dwp.local\SRVEX-MSXASA$

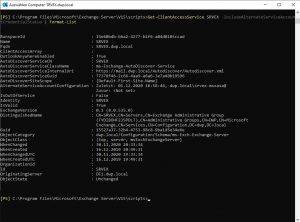

Kerberos Deployment prüfen

Get-ClientAccessService SRVEX -IncludeAlternateServiceAccountCredentialStatus | Format-List