Force LDAP Signing

Zum Schutz der Anmeldedaten sollte das LDAP Signing erzwungen werden. Damit stellen wir sicher, dass Systeme, Applikationen, Benutzer keine Klartext-Kennwörter mehr übermitteln. Weiterhin wird mit dieser Einstellung verhindert, das künftige unsichere LDAP Bind Implementierungen nicht mehr durchgeführt werden können.

Nach dieser Konfiguration sind Simple Bind Anforderungen über LDAP nicht mehr möglich!

Über das LDAP/S Protokoll funktionieren Simple Binds weiterhin.

Was bringt eine komplexe Passwortrichtlinie, wenn die Daten unsicher übertragen werden können?! Im schlimmsten Fall sind es Daten von privilegierten Konten.

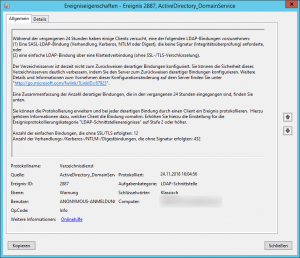

LDAP Signing auf Domänencontrollern erzwingen

Das LDAP-Signing wird per Gruppenrichtlinie auf den Domain-Controllern und Clients ausgerollt. Die eigentliche Umsetzung ist schnell gemacht. Wichtig sind jedoch die Vorarbeiten. Es muss geprüft werden, welche Systeme noch immer über ldap simple bind kommunizeren, damit die richtige Einstellung für das Binding gewählt werden kann.

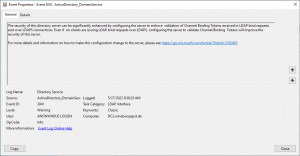

LdapEnforceChannelBinding

Das Thema CBT (Channel Binding Token) sollte zum Schutz der LDAP Verbindungen ebenfalls betrachtet werden. LdapEnforceChannelBinding kann per Registry oder auch per Richtlinie aktiviert werden.

Informationen zur Umsetzung findet ihr in diesem Dokument.

LDAP Signing auf Domänencontrollern erzwingen

https://www.der-windows-papst.de/2019/12/25/ldap-unsichere-verbindungen/