Emotet Ziel IP-Adressen blockieren

Trend Micro und Symantec haben bereits über das C&C-Netzwerk berichtet.

https://blog.trendmicro.de/emotet-mit-neuen-vermeidungstechniken-und-proxy-cc-servern/

https://www.symantec.com/blogs/threat-intelligence/evolution-emotet-trojan-distributor

https://feodotracker.abuse.ch/blocklist/

Emotet wird über verschiedene Kanäle verbreitet, wie z.B. über gefälschte Amazon Versandbestätigungen. Seit dem Jahr 2014 lebt diese Kampagne und wurde erstmals als Bankingtrojaner bekannt. Durch infizierte E-Mail Anhänge im Word-Format und eingesetzten Makros wird ein Rechner zum Opfer dieser kriminellen Machenschaften.

Damit Emotet mithilfe von Tools aus dem Hause Nirsoft keine Passwörter mehr abgreifen kann, empfehle ich auch hier den Einsatz von Software Restriction Policies. Darüber hinaus sollte der Empfang von Dokumenten die Makros enthalten, bereits am Gateway gefiltert werden. Unsignierte Makros sollten erst gar nicht ausgeführt werden dürfen.

Der Infektionsablauf:

- Opfer erhält eine E-Mail mit Anhang

- Opfer öffnet den E-Mail Anhang

- Opfer ignoriert die Makro Warnung

- Makro lädt Emotet herunter

- Emotet lädt z.B. TrickBot nach

- TrickBot nutzt SMB Schwachstelle aus

- Ryuk Ransomware wird installiert

- Daten werden verschlüsselt oder abgegriffen

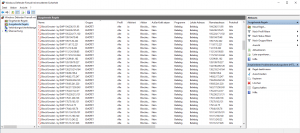

Ich stelle hier ein Powershell-Skript ein, um die Ziel-Adressen mittels der internen Firewall ausgehend zu blockieren.

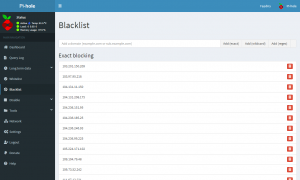

Die Liste kann auch gerne in Pi-Hole importiert werden.

Aktualisiert am: 26.08.2019

https://www.der-windows-papst.de/2015/12/27/2703/