Bitlocker deaktivieren und entfernen

Immer mehr Hersteller aktivieren die Bitlocker Verschlüsselung und der Kunde weiß nichts davon.

Erst nachdem der Techniker vor Ort war oder das Gerät aus der Reparatur zurück kam, wird dem Kunden bewusst, das er nicht mehr an seine Daten kommt.

Wenn bei der Reparatur z.B. das Mainboard getauscht wurde, dann kann der PCR-Test nicht bestanden werden.

Hinter dem PCR-Test (Platform Configuration Register) steht eine Integritätsprüfung, die während des Bootvorgangs bestanden werden muss.

Sonst kann Bitlocker die im TPM gespeicherten Schlüssel (FVEK, VMK usw.) nicht freigegeben geben und das Volume würde nicht entsperrt werden.

Dieser Vorgang schützt vor Manipulationsversuchen.

Aus diesem Grund funktioniert eine mit Bitlocker verschlüsselte Festplatte auch nicht in einem anderen Gerät.

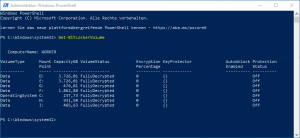

Übersicht der Volumens

Get-BitLockerVolume

Ist meine Festplatte/Volume mit Bitlocker verschlüsselt?

Den Status prüfen wir in der Powershell mit dem Befehl

manage-bde -status

Get-BitLockerVolume -MountPoint “C:” | Select-Object -ExpandProperty ProtectionStatus

Lautet der Schutzstatus “Der Schutz ist aktiviert” so ist Bitlocker aktiv.

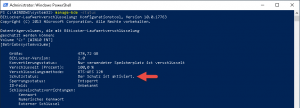

Um Bitlocker zu deaktivieren führen wir diesen Befehl mit administrativen Rechten in der Powershell aus.

Disable-Bitlocker -MountPoint “C:”

Um die Verschlüsselung im Nachgang zu entfernen führen wir diesen Befehl aus. Die Entschlüsselung braucht etwas Zeit.

manage-bde -off C:

Jetzt könnt ihr die Festplatte ausbauen und beiseite legen. Falls das Notebook mit neuem Motherboard aus der Reparatur zurückkommt baut ihr die alte Festplatte lächelnd wieder ein.

Ob ihr Bitlocker dann wieder aktiviert muss individuell entschieden werden. Der Befehl dazu würden lauten:

$SecureString = ConvertTo-SecureString “SicheresKennwort123” -AsPlainText -Force

Enable-BitLocker -MountPoint “C:” -EncryptionMethod Aes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector

Hinweis:

Die automatische Verschlüsselung wird aktiv, sobald man sich mit einem Microsoft- oder Azure Konto an das Gerät anmeldet.

https://www.der-windows-papst.de/2019/02/06/sicher-verschluesseln-mit-bitlocker/

https://www.der-windows-papst.de/2018/01/06/windows-bitlocker-benutzer-handbuch-user-guide/