Certificate Templates

Microsoft-Zertifikatsvorlagen (Certificate Templates) sind ein integraler Bestandteil von Active Directory Certificate Services (AD CS). Sie bieten eine standardisierte Methode zum Erstellen und Ausstellen von Zertifikaten, die für eine Vielzahl von Zwecken verwendet werden können. Diese Vorlagen definieren die Eigenschaften und Verwendungszwecke der Zertifikate, wie z. B. die kryptografischen Algorithmen, Schlüsselgrößen, Gültigkeitsdauer und Erweiterungen.

Zertifikatvorlage und Einsatzzweck

Die Verwendung der einzelnen Microsoft-Zertifikatsvorlagen hängt von den Anforderungen der spezifischen PKI-Umgebung ab. Hier sind einige gängige Microsoft-Zertifikatsvorlagen und deren jeweiliger Verwendungszweck:

1. User (Benutzerzertifikat)

- Verwendungszweck: Wird verwendet, um die Identität von Benutzern zu authentifizieren. Es kann für die E-Mail-Verschlüsselung (S/MIME), digitale Signaturen und Benutzeranmeldungen verwendet werden.

- Typische Anwendung: Smartcard-Login, E-Mail-Verschlüsselung.

2. Computer (Workstation/Computer-Zertifikat)

- Verwendungszweck: Wird für die Identifizierung von Computern verwendet. Es ermöglicht sichere Kommunikation zwischen Computern und wird oft in einer Umgebung mit IPsec und in internen TLS/SSL-Szenarien eingesetzt.

- Typische Anwendung: Authentifizierung von Computern in einem Netzwerk, Verwendung von IPsec.

3. Web Server (Webserver-Zertifikat)

- Verwendungszweck: Für TLS/SSL-Verschlüsselung für Webserver, um eine sichere Verbindung zwischen dem Server und Clients (Browsern) zu gewährleisten.

- Typische Anwendung: HTTPS für Webserver, sowohl intern als auch extern.

4. Domain Controller Authentication

- Verwendungszweck: Wird verwendet, um Domain-Controller (DC) zu authentifizieren und eine sichere Kommunikation zwischen Clients und DCs zu ermöglichen.

- Typische Anwendung: LDAP-over-SSL (LDAPS), sichere Kerberos-Authentifizierung, sicherer Zugriff auf DC-Dienste.

5. Smartcard Logon

- Verwendungszweck: Zur Authentifizierung von Benutzern mittels Smartcards.

- Typische Anwendung: Benutzer-Login über Smartcard an Windows-Domänencomputern.

6. IPsec (Offline Request)

- Verwendungszweck: Wird verwendet, um Computern IPsec-Schutz zu ermöglichen. Häufig bei Netzwerkkommunikation zwischen Clients, Servern und Netzwerkkomponenten.

- Typische Anwendung: IPsec-Tunnel für die sichere Kommunikation.

7. Code Signing

- Verwendungszweck: Wird verwendet, um Software-Code digital zu signieren, damit Benutzer sicher sein können, dass der Code nicht manipuliert wurde und von einer vertrauenswürdigen Quelle stammt.

- Typische Anwendung: Signieren von Treibern, Skripten und Software-Paketen.

8. EFS (Encrypting File System)

- Verwendungszweck: Ermöglicht die Verschlüsselung von Dateien und Ordnern auf NTFS-Dateisystemen mithilfe des Verschlüsselungssystems von Windows.

- Typische Anwendung: Verschlüsselung von Dateien auf einem Windows-Computer.

9. Kerberos Authentication

- Verwendungszweck: Zertifikate für die Verwendung bei der Kerberos-Authentifizierung in Windows-Domänen.

- Typische Anwendung: Ermöglicht erweiterte Sicherheitsmechanismen für Kerberos-basierte Authentifizierung.

10. Client Authentication

- Verwendungszweck: Wird verwendet, um Benutzer oder Computer gegenüber einem Netzwerkdienst zu authentifizieren.

- Typische Anwendung: VPN-Zugriff, sichere E-Mail, Netzwerk-Authentifizierung.

11. RAS and IAS Server

- Verwendungszweck: Zertifikate, die speziell für Server verwendet werden, die Remote-Access- und Routing- und RAS-Dienste (z. B. VPN-Dienste) anbieten.

- Typische Anwendung: RADIUS-Authentifizierung, VPN-Gateway.

12. Workstation Authentication

- Verwendungszweck: Ermöglicht die Authentifizierung von Workstations innerhalb eines Netzwerks, um eine sichere Kommunikation sicherzustellen.

- Typische Anwendung: Computerauthentifizierung für Netzwerkzugriff.

13. CA Exchange

- Verwendungszweck: Wird von Zertifizierungsstellen verwendet, um vertrauliche Informationen (z. B. Schlüsseltausch) sicher auszutauschen.

- Typische Anwendung: Kommunikation zwischen Zertifizierungsstellen.

14. OCSP Response Signing

- Verwendungszweck: Dient zum Signieren von Online Certificate Status Protocol (OCSP) Antworten. OCSP-Responder benötigen diese Zertifikate, um die Echtheit der OCSP-Antworten sicherzustellen.

- Typische Anwendung: Sicherstellung des Status von Zertifikaten für Clients, die die Gültigkeit überprüfen.

15. Enrollment Agent

- Verwendungszweck: Wird verwendet, um Zertifikate im Namen anderer Benutzer anzufordern. Besonders nützlich für Administratoren, die Smartcards für andere Benutzer registrieren.

- Typische Anwendung: Administratorenregistrierung von Smartcards für Benutzer, die Remote-Arbeit verrichten.

16. Subordinate Certification Authority

- Verwendungszweck: Wird verwendet, um ein Zertifikat für eine untergeordnete Zertifizierungsstelle (Sub-CA) auszustellen.

- Typische Anwendung: In hierarchischen PKI-Strukturen, um weitere Zertifizierungsstellen bereitzustellen.

Zusammenfassung

Microsoft bietet eine Vielzahl von Zertifikatsvorlagen an, um unterschiedlichen Anforderungen in einer Unternehmensumgebung gerecht zu werden. Der Verwendungszweck hängt von der spezifischen Situation ab:

- Benutzerauthentifizierung und Verschlüsselung: User, Smartcard Logon, Client Authentication.

- Computersicherheit und Netzwerkkommunikation: Computer, Domain Controller Authentication, IPsec.

- TLS/SSL und Websicherheit: Web Server.

- Software-Sicherheit: Code Signing.

- Dateiverschlüsselung: EFS.

- Erweiterte Szenarien: Enrollment Agent, Subordinate CA.

Die Auswahl der Zertifikatsvorlage hängt von den Anforderungen an Sicherheit und Authentifizierung in der jeweiligen IT-Umgebung ab. AD CS bietet die Möglichkeit, Zertifikatsvorlagen anzupassen oder neue zu erstellen, um spezifische Bedürfnisse zu erfüllen.

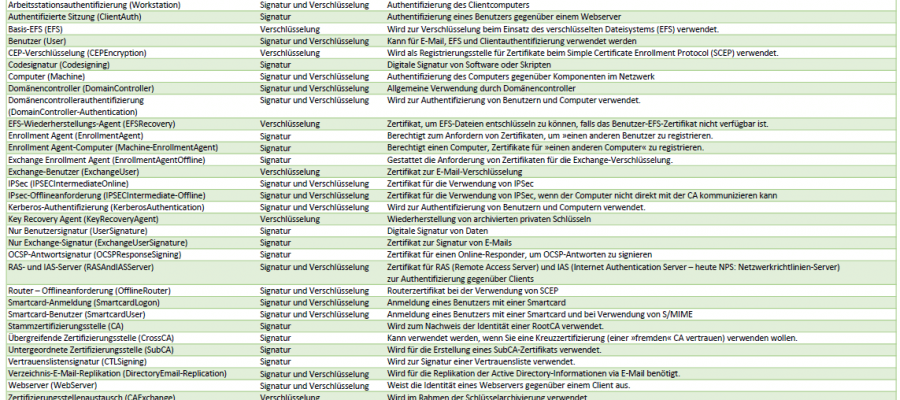

Zertifikatvorlage und Einsatzzweck

Aus dieser Tabelle (PDF) ist zu entnehmen, wofür welche Vorlage eingesetzt werden kann.

Vorlagenname, Schlüsselverwendung, Beschreibung

Welche Zertifikatvorlage wofür

https://www.der-windows-papst.de/2020/02/07/new-selfsignedcertificate-parameter-eigenschaften/