Das Problem:

Seit Jahren nutzen ich auf fast allen Servern und Clients für den lokalen Administrator das gleiche Passwort.

Eine Passwortänderung wurde in der Vergangenheit nach Best Practise über eine GPP (Group Policy Preferences) ausgerollt. Die GPP speichert das Passwort in den Konfigurationsteil der Policy ab. Dieser Teil der Konfiguration ist unsicher, weil das Passwort dort ausgelesen werden kann. *

Folgende GPP konnten Passwörter speichern bis Microsoft Abhilfe geschaffen hat:

- Local user and group

- Mapped drives

- Services

- Scheduled tasks (Uplevel)

- Scheduled tasks (Downlevel)

- Immediate tasks (Uplevel)

- Immediate tasks (Downlevel)

- Data sources

*Link zum Microsoft Artikel 13.Mai 2014:

Vulnerability in Group Policy Preferences Could Allow Elevation of Privilege (2962486)

https://technet.microsoft.com/en-us/library/security/ms14-025.aspx

LAPS 7.2 Local Administrator Password Solution – deutsche Anleitung

Die Lösung:

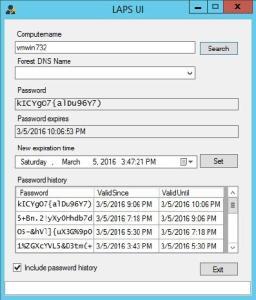

Microsoft erkannte das Problem und entwickelte daraufhin ein neues Tool namens LAPS (Local Admin Password Solution).

Dieses Tool ermöglicht uns über einen Password Decryption Service (PDS) und einer Gruppenrichtlinie, eine automatisierte und dynamische Änderung der Passwörter nach individuellen Vorgaben:

- Passwortlänge

- in welchen zeitlichen Abständen es geändert werden soll

- und wer es lesen und ändern darf.

Die Kommunikation zwischen den Domänencontrollern auf dem der PDS läuft sowie den zu verwaltenden Clients/Servern, ist verschlüsselt.